わずか数時間で16万2000ものWebサイトが、1つのWebサイトに対して集中攻撃を仕掛けていたという記事がITmediaエンタープライズに掲載されていました。

あなたのサイトは大丈夫?

ITmediaエンタープライズの記事

WordPressの16万サイトが大規模攻撃の踏み台に、「Pingback」機能悪用

WordPressを使っている一般ユーザーのブログが大規模なサービス妨害(DDoS)攻撃に加担させれられているのが見つかったとして、セキュリティ企業のSucuriが3月10日のブログで問題を指摘した。この攻撃ではブログにリンクが張られたことを通知する「Pingback」という機能が悪用されていたという。

発端は、WordPressを使っている特定の人気サイトがDDoS攻撃を仕掛けられてダウンしたことだった。Sucuriが調べたところ、このWebサイトのサーバに対して毎秒数百件ものリクエストを送り付ける大規模攻撃が発生していたことが分かった。

この記事を読んでみるとWordPressの初期設定で有効になっているPingbackリクエストの機能が悪さをしているようで、悪用された場合にはXML-PRCファイルへのPOSTリクエストのログが残されているとの事。

Pingbackの機能はWordPressのみの機能ではないのでセキュリティ企業Sucuriのブログを確認したところ、どうやらWordPressだけではなく、Joomla、Drupal、vBulletin等のCMSも同様のようです。

Sucuriブログ

Understanding Denial of Service and Brute Force Attacks – WordPress, Joomla, Drupal, vBulletin

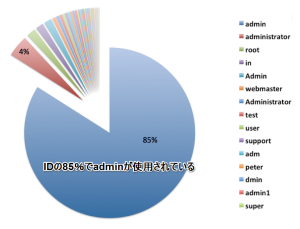

Sucuriのブログをデータを見てみるとユーザーIDでadminを使っているサイトがいまだに85%にも上っているという事。

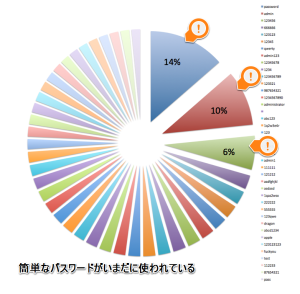

また、パスワードが簡単に想像できるものを使用しているという実態。

サイトのセキュリティをアップさせるためにしておきたい事

このような事態にならないようにまずは運用方法を見直しましょう。

- ●adminやroot,administrator等の一般的なIDの使用は行わない。

- ●パスワードに簡単な数字の羅列やpassword等の想像しやすいパスワードは使用せず、記号等を入れた複雑なパスワードを設定する。

- ●管理用のIDと投稿用のIDは別にしてコメント等の返信には権限を付けるようにする。

- ●CMSがバージョンアップした時にサイトの更新を随時行う。

- ●ハッキングに対する備えはしてますか?のページも参考にしてみて下さい。

基本的には運用で回避できると思いますが、それでも心配な場合にはセキュリティ用のプラグインを採用することも考慮に入れてはと思います。

ただ、私の考えですがセキュリティプラグインを入れることによってプラグインのセキュリティホール等も考えられるのでなるべく使わない方がベターかなとは思います。

最後に

セキュリティ関連は常にアンテナを貼っておく必要があります。サイト運営を行っている方は常日頃から情報を仕入れるようにしておきましょう。

また、今回はWordPressに限らず、他のCMSを使っている方にも参考にして頂ければと思っています。

コメント